tg-me.com/cpluspluc/1086

Last Update:

🐧 Новый бэкдор Auto-Color атакует Linux: как он работает и почему это опасно

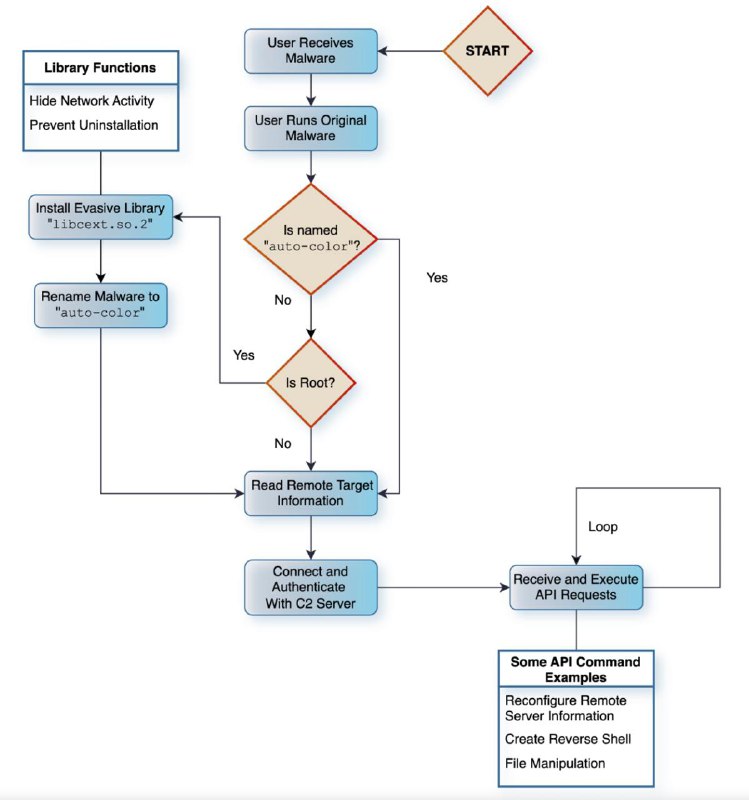

Исследователи из Unit 42 (Palo Alto Networks) сообщили об обнаружении нового Linux-бэкдора под названием Auto-Color, отличающегося продвинутыми методами сокрытия и устойчивостью в системе. Он нацелен на серверные инфраструктуры и контейнерные среды.

🛠 Что известно о Auto-Color:

• написан на C/C++, может работать в большинстве современных Linux-дистрибутивов

• использует спуфинг процесса — маскируется под безобидные системные процессы (`kworker`, `cron`)

• поддерживает удалённое выполнение команд и может скачивать/исполнять произвольные бинарники

• при старте внедряется в системные скрипты автозапуска (`~/.bashrc`, rc.local, `systemd`)

• содержит self-delete механизм, чтобы удалить себя после выполнения задачи

• применяет встроенное шифрование конфигурации и команд управления (C2)

🔒 Вектор заражения:

• Auto-Color попадает в систему через:

- вредоносные скрипты в контейнерных образах

- эксплойты для уязвимых веб-приложений

- бэкдоры в CI/CD пайплайнах

💡 Интересные особенности:

• использует нестандартные порты и нестандартные протоколы поверх TCP/UDP

• шифрует коммуникации с C2-сервером с помощью RC4/ChaCha

• хранит свои конфигурации в скрытых файлах dotfiles или шифрованных секциях бинарника

📉 Почему это важно:

• многие системы мониторинга пропускают его из-за обфускации

• он способен действовать неделями незаметно

• наличие встроенной логики persistence делает его опасным в DevOps-среде

🔍 Что делать:

1. Анализировать подозрительные процессы, даже если они выглядят как kworker

2. Проверить наличие изменений в .bashrc, .profile, cron'ах и unit-файлах systemd

3. Изолировать подозрительные контейнеры и проверить их содержимое на вредоносные бинарники

4. Использовать инструменты типа rkhunter, chkrootkit, Falco, AuditD

🧠 Вывод:

Auto-Color — пример того, насколько сложно может быть обнаружение современных Linux-бэкдоров. Его появление — ещё одно напоминание о необходимости непрерывного мониторинга, Zero Trust подхода и анализе поведения процессов, а не только сигнатур.

📌 Оригинальный анализ

@cpluspluc

BY C++ Academy

Share with your friend now:

tg-me.com/cpluspluc/1086